文(wén)章(zhāng)摘要(yào): 近(jìn)日(>rì),Shadow Brokers(影(yǐng)子(zǐ)經紀人(rén))組織在互聯網上(shàng)發布了(le)此前獲得(de)的(de)部…↔

1、CNNVD關于多(duō)個(gè)微(wēi)軟産品漏洞的(de)通(tōng)報(bào)

近(jìn)日(rì),Shadow Brokers(影(yǐng)子(zǐ)經紀人(rén))組織在互聯網上(shàng)發布了(le)此前獲得(de)的(de)×部分(fēn)方程式黑(hēi)客組織(Equation Group)的(de)文(wén)件(jiàn)信息,其中包含多(duō)款針對(duì)MicrosoftWindows操作(zuò)系統™以及其他(tā)服務器(qì)系統軟件(jiàn)開(kāi)發的(de)漏洞利用(yòng)工(gōng)具。由于上(s≥hàng)述工(gōng)具所使用(yòng)的(de)漏洞危害程度高(gāo)、利用(yòng)方式簡單且攻擊成功率高(gāo),對(duì)國(guó)家(jiā)政企單位重要(yào)信息關鍵基礎設施可(kě)能(néng)造成重大(dà)影(yǐng)響。

為(wèi)此,國(guó)家(jiā)信息安全漏洞庫(CNNVD)對(duì)此進行(xíng)了(le)跟蹤分(fēn)析,對(£duì)所涉及的(de)漏洞信息進行(xíng)重要(yào)預警,情況如(rú)下(xià):

一(yī)、漏洞簡介

MicrosoftWindows是(shì)美(měi)國(guó)微(wēi)軟(Microsoft)公司發布的(de)一(πyī)系列操作(zuò)系統。

本次共涉及Windows操作(zuò)系統漏洞信息12個(gè)(漏洞詳情見(jiàn)附件(jiàn)一(yī)),通(tōng)過洩露的(de)利用(yòng)工(gōng)具,攻擊者可(kě)利用(yòng)上(shàng)述漏洞對(duì)Windows操作(zuò)系統遠(yuǎn)程執φ行(xíng)惡意代碼。

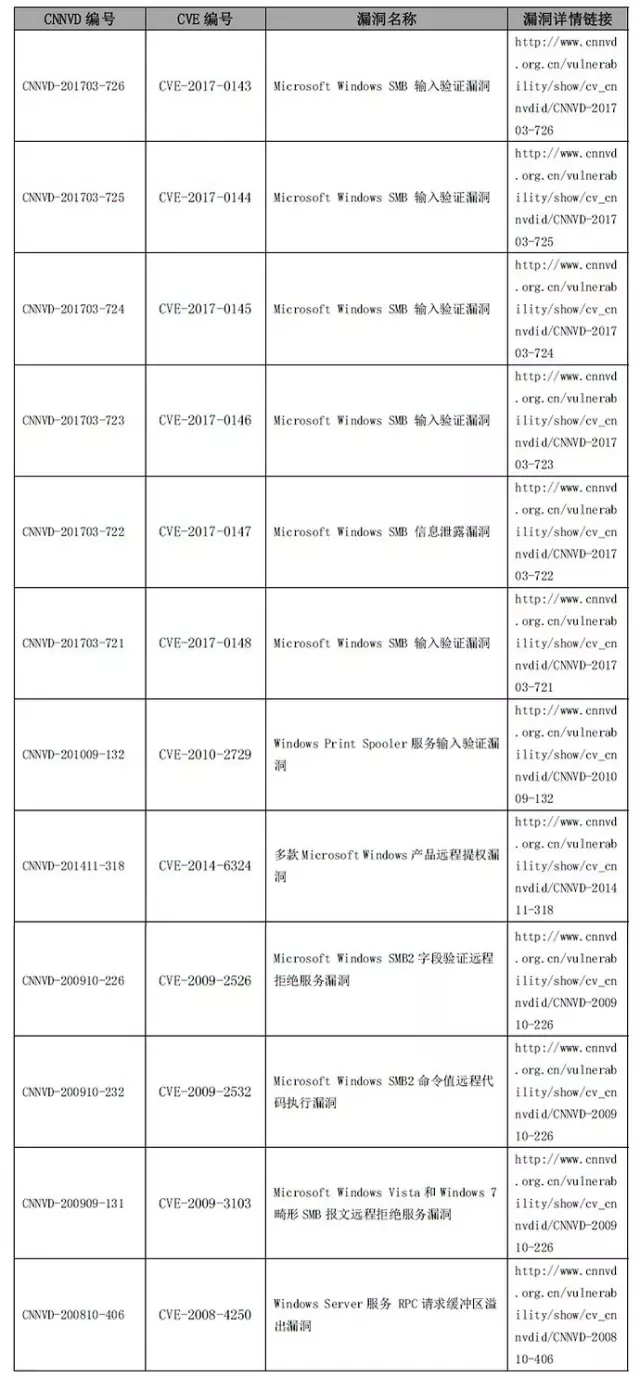

漏洞編号如(rú)下(xià):

超危漏洞9個(gè):

CNNVD-201703-726、CNNVD-201703-725、CNNVD-201703-724、CNNVD-201703-723、CNNVD-201703α-721、CNNVD-201009-132、CNNVD-200910-232、CNNVD-200909-131、CNNVD-200810-406。

高(gāo)危漏洞1個(gè):

CNNVD-200910-226。

中危漏洞2個(gè):

CNNVD-201703-722、CNNVD-201411-318。

以上(shàng)漏洞影(yǐng)響包括但(dàn)不(bù)限于Windows XP 、Win₩dows 2000、Windows Vista、Windows 7、Windows 8、WindowsServer 2008、Windows Server 2012等多(duō)個(gè)微(w>ēi)軟重要(yào)産品。

二、影(yǐng)響範圍

截止目前,根據統計(jì)顯示:

1、全球可(kě)能(néng)受到(dào)影(yǐng)響的(de)Windows操作(zuò)系統主機(jī)超過750萬台。其中,約有(yǒu)542萬的(de)RDP♥服務和(hé)約有(yǒu)208萬的(de)SMB協議(yì)服務運行(xíng)在Windows上(shàng)。

2、我國(guó)可(kě)能(néng)受到(dào)影(yǐng)響的(de)Windows操作(zuò)系統主機(jī)超過133萬。其中,約有(yǒu≤)超過101萬的(de)RDP服務和(hé)超過32萬的(de)SMB協議(yì)服務運行(xíng)在Windows上(shàng)。

三、修複措施

目前,微(wēi)軟官方已發表聲明(míng),涉及的(de)大(dà)部分(fēn)漏洞已在微(wēi)軟支持的(de)産品中修←複并發布安全公告。請(qǐng)用(yòng)戶及時(shí)檢查是(shì)否受到(dào)漏洞影(yǐng)響。如(♦rú)确認受到(dào)相(xiàng)關漏洞影(yǐng)響,可(kě)采取以下(xià)措施:

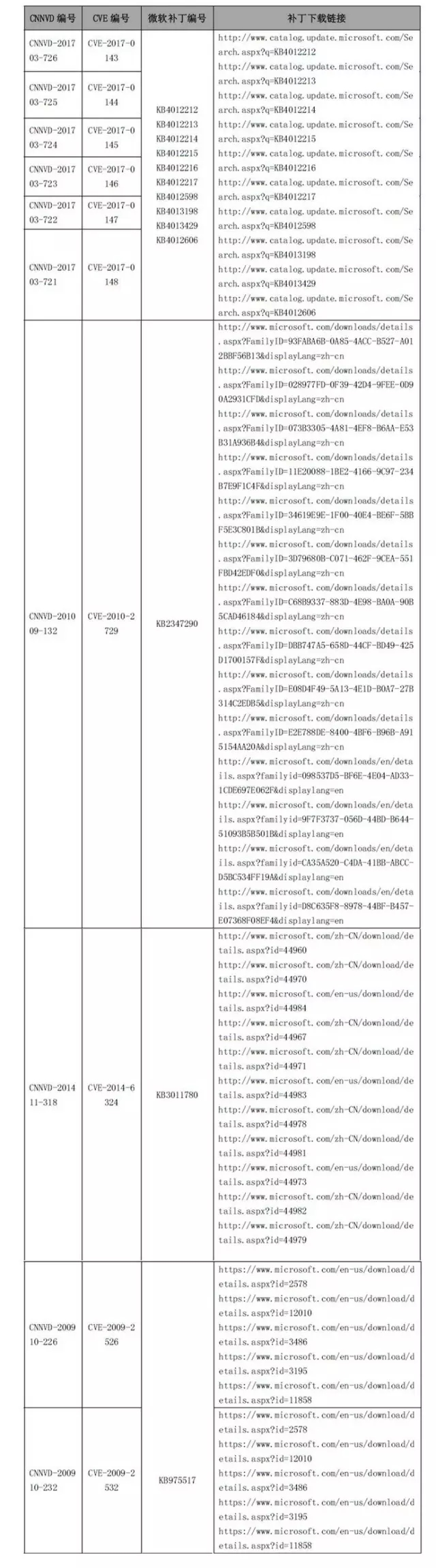

(一(yī)) 升級修複

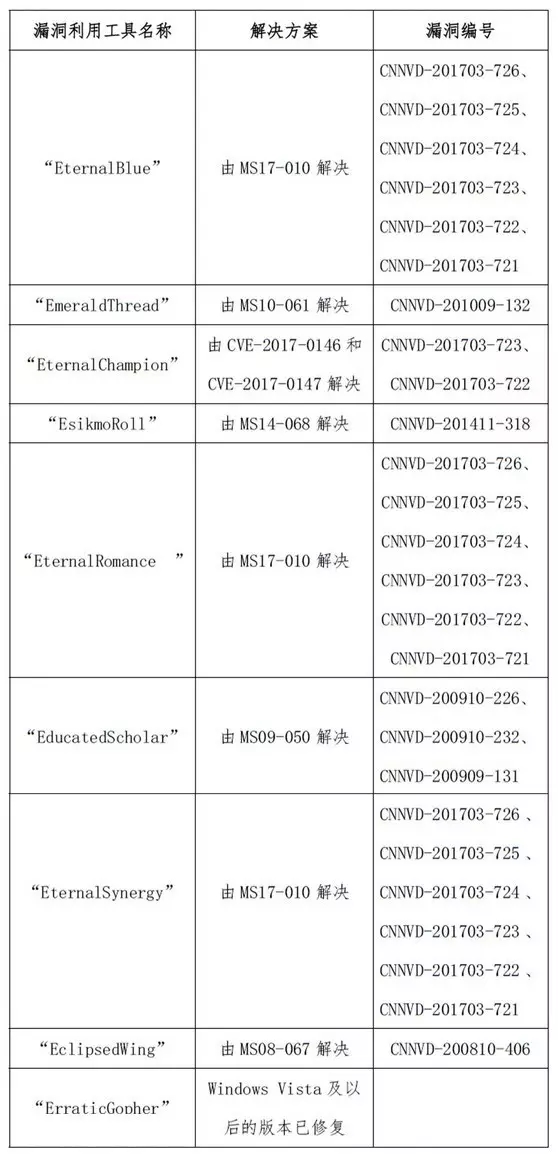

受影(yǐng)響用(yòng)戶可(kě)根據以下(xià)解決方案中相(xiàng)關信息進行(xíng)升級(補丁鏈接見(jiàn)附件(jiàn)二),微(wēi)軟官方公告ε的(de)解決方案對(duì)應表如(rú)下(xià)所示:

另外(wài),使用(yòng)Window XP和(hé)Windowsserver 2003操作(zuò)系統的(de)主機(jī),應及時(shí)排查并盡快(kuài)遷←移重要(yào)數(shù)據,以消除漏洞隐患。

(二) 臨時(shí)緩解

如(rú)用(yòng)戶不(bù)方便升級,可(kě)采取以下(xià)臨時(shí)解決方案:

1.關閉Windows Server 137、139、445、3389端口。若3389端口必須開(kāi)啓,則關閉Windows Serve≥r智能(néng)卡登陸功能(néng)。

2. 加強訪問(wèn)控制(zhì)策略,尤其針對(duì)137、139、445、3389端口。同時(shí)加強對(duì)以上(shàng)端口的(de)內(nèi)網審計(jì),消除↔可(kě)能(néng)存在的(de)安全隐患。3. 及時(shí)更新相(xiàng)關的(de)終端安全軟件(jiàn)确保添加件(jiàn)

附件(jiàn)一(yī)漏洞詳情

附件(jiàn)二 補丁鏈接

2、ShadowBrokers方程式工(gōng)具包淺析,揭秘方程式組織工(gōng)具包的(de)前世今生(shēng)

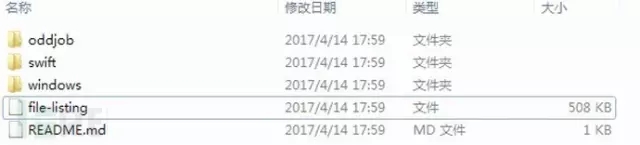

今日(rì),臭名昭著的(de)方程式組織工(gōng)具包再次被公開(kāi),TheShadowBrokers在steemit.com博客上(shàng)÷提供了(le)相(xiàng)關消息。據此,騰訊雲鼎實驗室對(duì)此進行(xíng)了(le)分(fēn)析。本次被公開(kāi)的(de)工(gōn∏g)具包大(dà)小(xiǎo)為(wèi)117.9MB,包含23個(gè)黑(hēi)客工(gōng)具,其中部分(fēn)文(wén)件(jiàn)顯示NSA曾入侵中東(dōng)SWIFT銀(yín)行(xíng)系統,工(gōng)具包下(xià)載接見(jiàn)文(wén)後參考信息。

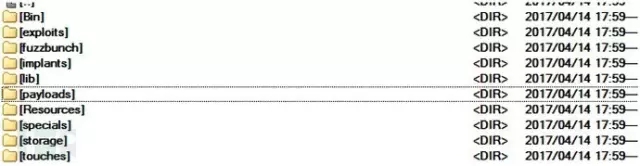

解密後的(de)工(gōng)具包:

其中Windows目錄包括Windows利用(yòng)工(gōng)具和(hé)相(xiàng)¥關攻擊代碼,swift目錄中是(shì)銀(yín)行(xíng)攻擊的(de)一(yī)些(xiē)證據,oddjob目錄是(shì)植入後門(mén)等相(xiàng)關文(wén)檔。

Windows 目錄:

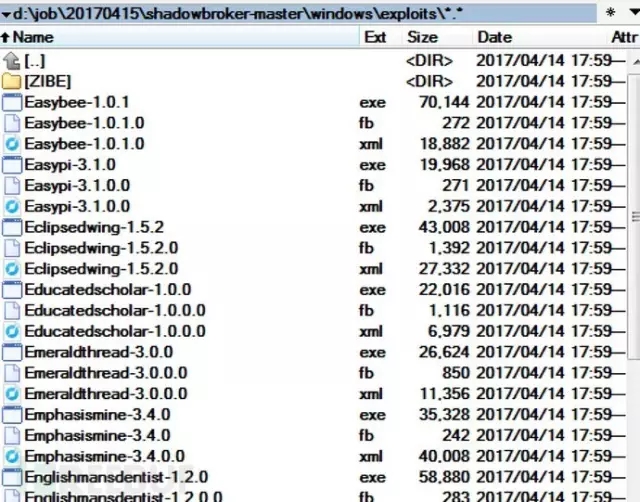

Windows目錄下(xià)包含了(le)各種漏洞利用(yòng)工(gōng)具,在exploits中包含了(le)豐富的(de)漏洞利用(yòng)工(g↑ōng)具,可(kě)影(yǐng)響windows多(duō)個(gè)平台。

其中有(yǒu)三個(gè)目錄較為(wèi)重要(yào):

A、Exploits:

包含了(le)很(hěn)多(duō)漏洞利用(yòng)工(gōng)具,這(zhè)裡(lǐ)摘取一(yī)些(xiē™)進行(xíng)簡要(yào)介紹:

經過初步梳理(lǐ),重點關注對(duì)winserver有(yǒu)影(yǐng)響的(de)幾個(gè)工(gōng)具,更多(duō)工(gōng)具展示見(jiàn)參考3'。

Explodingcan IIS漏洞利用(yòng)工(gōng)具,隻對(duì)Windows 2003有(yǒu)影(yǐng)×響

Eternalromance SMB 和(hé) NBT漏洞利用(yòng)工(gōng)具,影(yǐng)響端口139和(hé)445

Emphasismine 通(tōng)過IMAP漏洞攻擊,攻擊的(de)默認端口為(wèi)143

Englishmansdentist 通(tōng)過SMTP漏洞攻擊,默認端口25

Erraticgopher 通(tōng)過RPC漏洞攻擊,端口為(wèi)445

Eskimoroll 通(tōng)過kerberos漏洞進行(xíng)攻擊,默認攻擊端口88

Eclipsedwing MS08-67漏洞利用(yòng)工(gōng)具

Educatedscholar MS09-050漏洞利用(yòng)工(gōng)具

Emeraldthread MB和(hé) Netbios 漏洞利用(yòng)工(gōng)具,使用(yòng)445端口和(hé) 139端口

Zippybeer SMTP漏洞利用(yòng)工(gōng)具,默認端口 445

Eternalsynergy SMB漏洞利用(yòng)工(gōng)具,默認端口 445

Esteemaudit RDP漏洞利用(yòng)工(gōng)具,默認攻擊端口為(wèi)338≠9

B、FUZZBUNCH:

是(shì)一(yī)個(gè)類似 MSF的(de)漏洞利用(yòng)平台工(gōng)具,python編寫。

C、Specials:

ETERNALBLUE :利用(yòng)SMB漏洞,攻擊開(kāi)放(fàng)445端口的(de')windows機(jī)器(qì)。

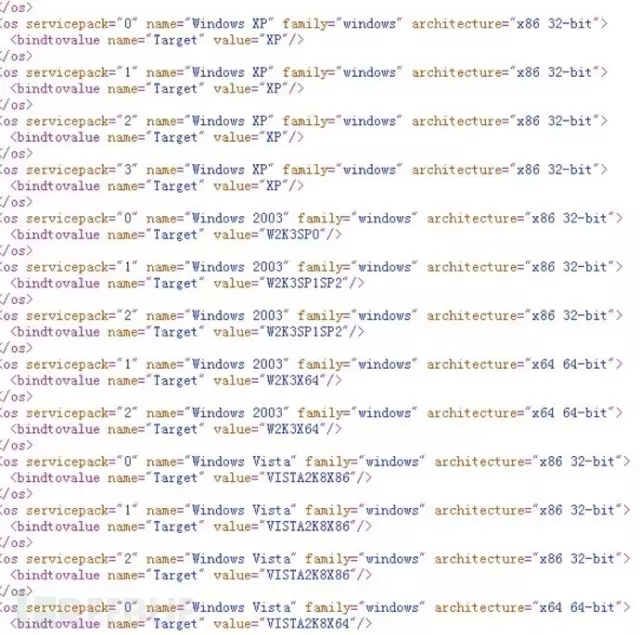

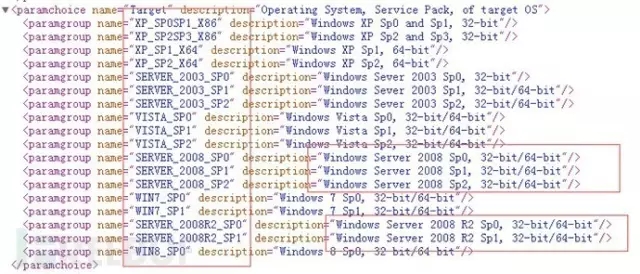

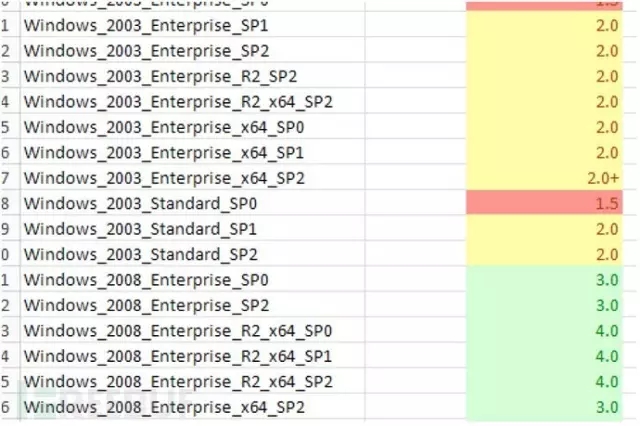

影(yǐng)響範圍如(rú)圖:

ETERNALCHAMPION :利用(yòng)SMB漏洞,攻擊開(kāi)放(fàng)445端口的(de)windows$機(jī)器(qì)。

影(yǐng)響範圍如(rú)圖:

可(kě)以看(kàn)出,其中多(duō)個(gè)工(gōng)具,對(duì)于windowsserver系統均有(yǒu)覆蓋。

ODDJOB目錄:

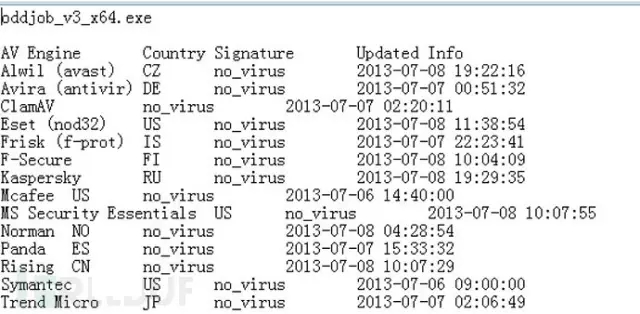

支持向如(rú)下(xià)系統中植入後門(mén)代碼,可(kě)以對(duì)抗avira和(hé)norto•n的(de)檢測。

工(gōng)具包中提供了(le)一(yī)個(gè)常見(jiàn)反病毒引擎的(de)檢測結論。

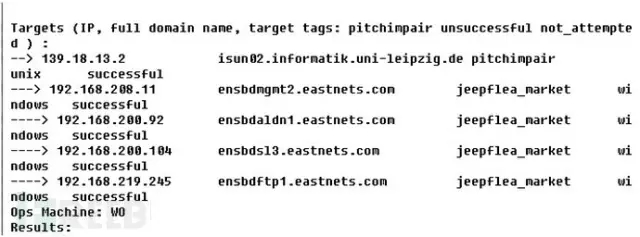

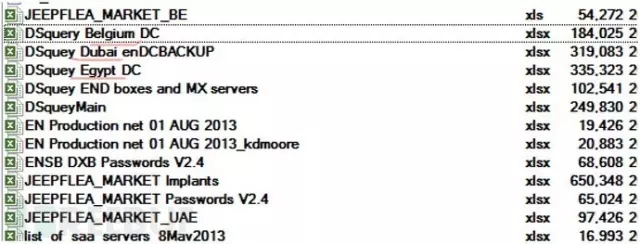

存放(fàng)一(yī)些(xiē)金(jīn)融信息系統被攻擊的(de)一(yī)些(xiē)信息。部分₹(fēn)被入侵的(de)機(jī)器(qì)信息如(rú)下(xià):

下(xià)面excel文(wén)件(jiàn)表明(míng),方程式組織可(kě)能(néng)對(duì)埃及、迪拜、比利時(shí)的(de)銀(←yín)行(xíng)有(yǒu)入侵的(de)行(xíng)為(wèi)。

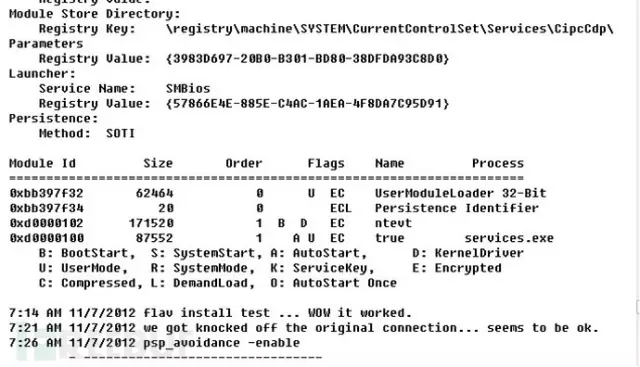

其中一(yī)個(gè)入侵日(rì)志(zhì):

對(duì)我們的(de)警示:

本次公開(kāi)的(de)工(gōng)具包中,包含多(duō)個(gè)Windows 漏洞的(de)利用(yòng)工(gōng)具,隻要(yào)Windows服務器(qì)開(kāεi)了(le)25、88、139、445、3389 等端口之一(yī),就(jiù)有(yǒu)可(kě)能(néng)被黑(hēi)客攻擊,其中影(yǐng)響尤為(wèi)嚴重的(de™)是(shì)445和(hé)3389端口。在未來(lái)的(de)一(yī)段時(shí)間(jiān)內(nèi),互聯網上(shàng)利用(yòng)這(zhè)些(xiē)公開(≤kāi)的(de)工(gōng)具進行(xíng)攻擊的(de)情況會(huì)比較多(duō),除Ω了(le)提醒用(yòng)戶,發布預警外(wài),需要(yào)加強入侵監控和(hé)攻擊防範。

臨時(shí)緩解措施:

1)升級系統補丁,确保補丁更新到(dào)最新版本。

2)使用(yòng)防火(huǒ)牆、或者安全組配置安全策略,屏蔽對(duì)包括445、3389在內(nèi)的(de)系>統端口訪問(wèn)。

參考附錄:

https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translatiγon

https://github.com/x0rz/EQGRP_Lost_in_Translation

https://zhuanlan.zhihu.com/p/26375989

https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/